acto seguido entraremos NESSUS y nos dispondremos a realizar el escaneo del HOST VICTIMA.

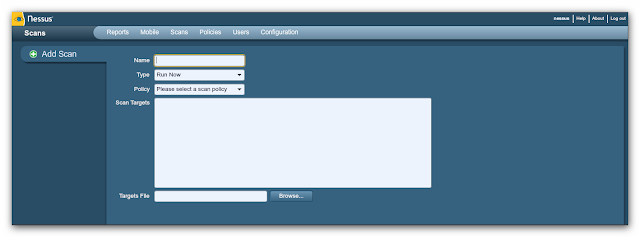

en la pestaña SCAN daremos click, luego nos aparecerán otras opciones entre las cuales esta ADD, es ahí donde daremos click y agregaremos el HOST VICTIMA.

en la parte de NAME, pondremos un nombre con el que identifiquemos fácilmente el HOST VICTIMA, en mi caso el nombre que le di, fue METASPLOITABLE, en TYPE selecciones RUN NOW para que realice el escaneo en el momento en que lo lance y en POLICY seleccione INTERNAL NETWORK.

en la parte de SCAN TARGETS, colocaremos la IP de la victima, y luego daremos click en LAUNCH SCAN.

aquí vemos que el HOST VICTIMA ya esta en la lista de escaneos, si deseamos ver el progreso del escaneo, solo debemos seleccionar la fila donde se encuentra el escaneo que queremos ver y luego le damos click en BROWSE

vemos el avance del escaneo que realiza NESSUS, vemos que las vulnerabilidades las clasifica por colores, en los que el purpura es el mas critico y el verde el menos critico, el verde es casi como una advertencia.

si damos doble click en la vulnerabilidad nos aparecerá en la parte derecha la información sobre la vulnerabilidad.

cuando volvemos a ver como va el escaneo, vemos que esta completo, entonces podremos hacer una búsqueda completa en cada una de las vulnerabilidades arrojadas por NESSUS.

y aquí, es donde encontramos la vulnerabilidad que queríamos explotar, en la parte derecha aparece:

- el puerto

- servicio

- parte de la información sobre el exploit que debemos usar

entonces, procedemos a abrir METASPLOIT.

después de haber ejecutado METASPLOIT, cargaremos NESSUS dentro de METASPLOIT, para dicho propósito lo que haremos será lo siguiente

como podemos observar ya tenemos NESSUS cargado dentro de METASPLOIT , ahora, en este punto lo que haremos será, buscar un exploit que nos sirva para atacar este servicio.

vemos un exploit, que tal vez sea de gran utilidad para tal fin, lo que haremos ahora será ejecutarlo, despues de haberlo configurado, para que cumpla el propósito.

vemos las opciones del exploit y encontramos que necesita que se le configure la opción de RHOST (host remoto - METASPLOITABLE), después de haber configurado esta opción, podemos correr el exploit.

en esta parte, solo queda dar enter y lanzar el exploit a la victima.

vemos que ya envió el exploit, que lo hará será crear una puerta trasera (BACKDOOR) en el METAPLOITABLE, y nos devolverá información vital, esta información nos dice que inicio unas sesión en la victima, y que tenemos una shell para digitar los comandos que deseemos.

para comprobar que estamos dentro del sistema, digitaremos el comando uname -a, luego digitaremos el comando whoami, y por ultimo digitaremos el comando pwd para saber en que parte del sistema estamos, el ultimo comando que digitaremos será ls para listar el contenido.